Gartner:以身份优先的安全策略支持中国数字业务发展

关于身份与访问管理(IAM),中国的企业机构广泛采用的是4A(账户、认证、授权、审计)概念和平台。但传统的4A主要由内部控制和审计而非业务需求所驱动。因此,它无法完全解决因快速扩张的数字业务和严格的监管环境而出现的新兴使用场景。

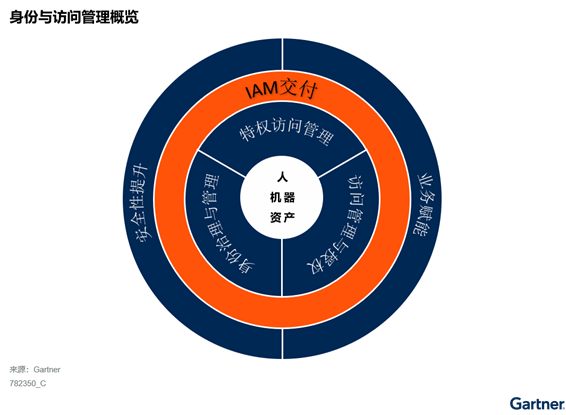

随着围绕身份的安全威胁和攻击不断升级,这些挑战变得更为严峻。企业机构应演进为“身份优先”的安全策略,通过扩展IAM支持的业务范围,形成通用的安全控制面(见图1)。然后,企业机构应优先考虑国内支持标准协议及具有良好互操作性的工具和厂商,从而构建可组装的、敏捷的IAM架构。

图1:身与访问管理概览

明确IAM核心功能,梳理IAM技术需求

IAM项目可帮助正确的人员、机器和设备基于合理的原因,在正确的时间访问正确的资产,同时防止未经授权的访问。

IAM范围及核心功能包括:

- 身份治理与管理(IGA):IGA工具将整个IT环境中不同的身份和访问权限数据聚合并关联起来,提供管理时间内的用户访问控制。

- 访问管理(AM):AM是负责建立和协调目标应用程序和服务的运行时访问决策。

- 用户认证:用户认证是指以隐含或名义上的信心或信任,对已创建的身份请求进行实时验证,使其能够访问数字资产。用户认证的本质是帮助识别已知用户,验证被请求的身份是否属于发出请求的用户。

- 特权访问管理(PAM):当一个实体(人或机器)使用管理员账户或具有较高权限的凭证,在IT或数字系统中进行技术维护、更改或处理紧急故障(特权操作)时,就会发生特权访问。PAM控制可以确保对所有相关用例中已授权目标系统的使用权限都是经过授权的,包括任何机制——如特权账户或凭证。

IAM与中国本土概念和周边技术的关联

4A和安全运维堡垒机(SMBH)是在中国广泛采用的IAM概念和产品。

中国的企业机构一般采用4A概念,使用为符合企业风险和内部控制要求而设计的IAM产品。4A产品提供的集中式平台,结合了IGA、AM和用户认证的功能。

SMBH——在中国也叫做安全运维管理平台——是IT或数字系统运维的安全入口。对于在中国运营的企业机构来说,SMBH是一个常用的工具,可以帮助企业机构更好地遵守安全等级保护制度(MLPS)2.0中规定的特权账户访问管理和审计要求。

零信任网络访问(ZTNA)

安全和风险管理(SRM)领导者应了解IAM和ZTNA之间的依存关系,明确二者中哪一项,抑或是同时采用能更好地满足用户访问应用的需求。ZTNA通常的定位是代替VPN。拥有可以提供可靠身份和身份验证上下文的IAM工具是成功实施ZTNA的先决条件。SRM领导者应该优先考虑IAM,以提供身份认证上下文,特别是在具有众多SaaS应用和机器身份的现代环境中。

制定“身份优先”的安全战略及路线,以支持数字业务转型

IAM战略应被纳入IAM项目群。IAM的定位应该是数字业务的推动者,而不仅是一个安全技术项目。它需要持续和长期的投资,而不能作为一次性项目来对待。负责IAM的SRM领导者应该让利益相关者(包括IT部门以外的利益相关者)也参与进来,在符合业务优先事项和成果的前提下,定义“身份优先”的安全战略和路线。图二概述了IAM战略规划的基本步骤。

图二:IAM战略规划流程

在当今分布式IT环境下构建敏捷的可组装式IAM架构

中国的混合云采用趋势,以及新的IT方法(如DevOps、容器化、无服务器计算和微服务架构)的盛行,为IAM带来了新的挑战。传统的IAM架构和工具不够灵活,无法支持不断涌现的新兴使用场景。中国的SRM领导者应该转向一种可组装的、敏捷的IAM架构,并重新调整IAM工具选择的策略。以下两个问题尤其值得重视:

- IAM工具应该部署在本地还是在云端?

- 如何选择IAM工具来支持敏捷的可组装式IAM架构

如果企业机构在IAM系统中用大量的定制化代码支持复杂的IT环境,那么由于成本和迁移的复杂度,他们很难将所有现有的IAM基础设施都换成现代化的基础设施。相反,他们需要利用现有的IAM投资,同时在新用例的驱动下增加新的、更智能的、更敏捷的能力。重要的是要意识到,IAM系统正在发生重大变化。它们需要更好的可配置性和可组装性能力,它们的设计要能跟上快速地变化和新的扩展,从而助力组织机构实现其数字化转型。

好文章,需要你的鼓励

英伟达开始在台积电亚利桑那工厂批量生产Blackwell芯片

英伟达宣布其Blackwell芯片已在台积电亚利桑那工厂进入量产阶段,这标志着该公司将更多供应链转移至美国的重要里程碑。台积电去年在凤凰城附近开设首个工厂,采用4纳米制程技术。英伟达CEO黄仁勋表示这是美国近年来首次制造最重要芯片。Blackwell架构相比上代Hopper设计有多项改进,包括新版Transformer引擎和解压缩引擎。台积电计划在本十年末前在亚利桑那再建两座工厂。

北京大学团队首创WoW世界模型:让AI真正理解物理世界的革命性突破

北京大学团队开发出WoW世界模型,这是首个真正理解物理规律的AI系统。通过200万机器人互动数据训练,WoW不仅能生成逼真视频,更能理解重力、碰撞等物理定律。其创新的SOPHIA框架让AI具备自我纠错能力,在物理理解测试中达到80.16%准确率。该技术将推动智能机器人、视频制作等领域发展,为通用人工智能奠定重要基础。

HPE与爱立信联合验证双模5G核心网技术

惠普企业与爱立信合作开设研究设施,验证双模5G核心服务,为电信运营商提供"无缝"下一代核心网络。联合验证实验室将解决多供应商基础设施部署中的关键挑战,进行互操作性测试。实验室位于瑞典爱立信总部附近,2025年底投入运营。该方案结合爱立信双模5G核心服务与惠普服务器、网络架构和红帽OpenShift平台,支持5G和4G网络,降低复杂性和运营成本。

港大和蚂蚁集团:AI如何让自己出题训练自己变聪明

香港大学和蚂蚁集团联合推出PromptCoT 2.0,这是一种让AI自动生成高质量训练题目的创新方法。通过"概念-思路-题目"的三步策略,AI能像老师备课一样先构思解题思路再出题,大幅提升了题目质量和训练效果。实验显示该方法在数学竞赛和编程任务上都取得了显著提升,为解决AI训练数据稀缺问题提供了新思路。

HPE与爱立信联合验证双模5G核心网技术

智能体AI来了,改变生活需要你的信任

谷歌Deepmind利用AI助力聚变反应堆技术突破

Yoshua Bengio领衔:《2026年国际人工智能安全报告:首次关键更新》,不可忽视的AI风险

SAP用户仍在为S/4HANA业务案例苦恼

微软将NASA卫星数据集成至Azure云平台

SAP ECC客户转向可组合ERP以避免昂贵升级

希捷研发基于CXL内存的可组合内存设备

华为ACT路径助力企业大规模AI应用跨行业落地

斯坦福大学利用AI合成数据绘制大脑奥秘

英特尔人工智能全球影响力嘉年华,中国创新力量崭露头角

智算赋能,生态共荣——超智算人工智能产业生态大会在京启幕,共筑AI发展新范式